今天上午,由合肥市政府、中国电子信息行业联合会与新华三集团联合主办的"2017合肥网络安全大会"召开。

新华三集团总裁兼首席执行官于英涛在致辞中表示,网络安全已经被纳入到国家战略的重要范畴,而《网络安全法》的实施,推动了各行业的网络安全建设,标志着我国的网络安全事业进入令人振奋的全新阶段。

于英涛

于英涛认为,从产业变迁角度来看,随着云计算、大数据、物联网、人工智能等新技术应用的普及,网络安全领域所处的环境已发生根本性的变化。网络攻击的手段越来越复杂,所产生的影响与危害也越来越严重;网络安全行业已经进入"大安全时代",需要改变传统的安全思维,用总体、全局的安全观来指导网络安全产业发展。

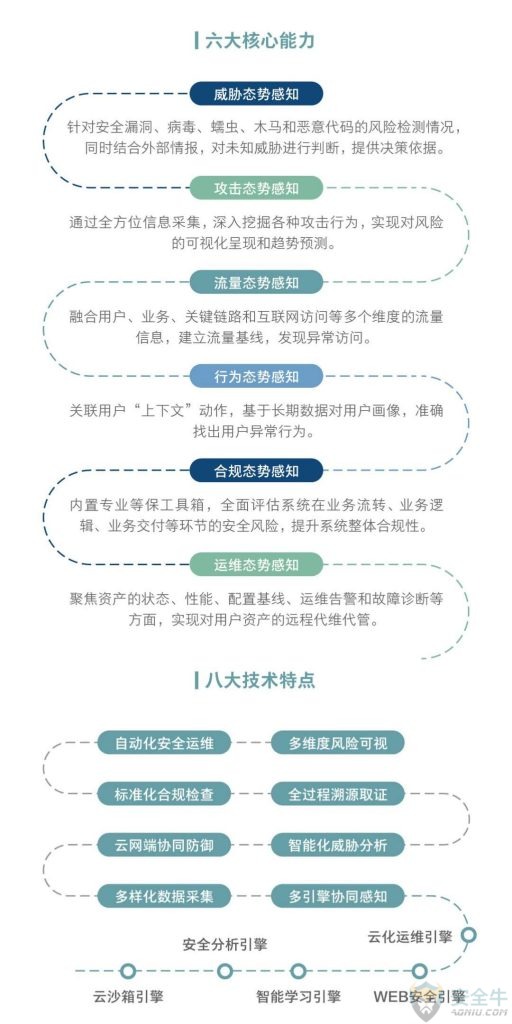

新华三近年来确定了"大安全"的发展理念,于2016年在合肥高新区成立新华三信息安全技术有限公司,并把"态势感知"做为这两年产品战略方向的重点。本次大会发布的《网络安全态势感知系统》报告,对新华三安全风险态势感知系统进行了阐述。报告认为,新华三的态势感知技术"以安全大数据为基础,结合机器学习和人工智能,实现了安全威胁的'主动发现、预知未来、协同防御、智能进化'",同时总结了六大核心能力和八大技术特点。

作为国内安全领域的领先厂商,新华三在网络安全领域已有十余年的成功经验积累。新华三'大安全'系统包含了从网络安全、云安全、移动IT安全,到大数据安全、工控安全,乃至可信计算和物联安全在内的多个方面。全新安全态势感知系统的推出,进一步完善了新华三在"大安全"领域的布局,也标志着新华三大安全业务的全面升级。

――新华三集团副总裁、新华三信息安全技术有限公司总裁张力

"大安全"战略的其中一个要点是要打造安全生态,为此新华三在本次大会上专门举行了网络安全产业合作战略协议签署仪式。该战略合作,由网络安全行业的30余家产业链上下游知名企业共同参与,旨在推动产业协同,有效促进政府和企业在信息、资源等方面共享互通,打造更全面的安全防护体系。

国家网信办副主任杨小伟、安徽省委常委、合肥市委书记宋国权、工信部副司长信软司副司长朱皖、中科院院士郑建华、国家信息中心网络安全部主任杨绍亮到会并分别致辞。

安全牛评

新华三之所以选择合肥成立信息安全公司,是因为合肥兼具成本、人才、产业、投资等优势。量子通信、人工智能、生物经济等高新技术纷纷在此起飞,习总书记在视察高新区时曾评价合肥"是一片创新的基地"。而合肥作为全国四大科教基地之一,2015年被《经济学人》评为全球经济增长最快的城市,引入新华三这样的科技企业,体现出对信息安全的重视,并意图成为占据安全技术创新重要战略地位的城市。

黑客技术官网地址:http://www.hackdig.com/

Palo Alto Networks 威胁情报团队Unit 42近日宣布发现一款名为UBoatRAT的新型远程访问木马程序(RAT),由其发起的攻击已被确认。该木马程序的最初版本于2017年5月被发现,其为一款简单HTTP后门程序,利用香港公共博客服务和日本已经受到攻击的web服务器一起构建C2服务器。此后,开发者很快为原有代码加入更多功能并在六月份发布更新版本。从九月份最新变种所发动的攻击来看,我们发现有以下特点:

- 目标对象为与韩国和电子游戏行业相关的个人和组织

- 借助Google Drive分发恶意软件

- 从GitHub获取C2服务器地址

- 使用微软后台智能传输服务(BITS)保持连贯性

目标

现在我们还不明确该木马程序所针对的确切目标。但我们推测此次攻击的目标是有关韩国或电子游戏行业的员工或组织,原因之一是基于攻击者在传递恶意软件时使用的文件名。另一个原因是UBoatRAT只有在被入侵计算机加入AD域时,才会在其上执行恶意操作。

传输和植入

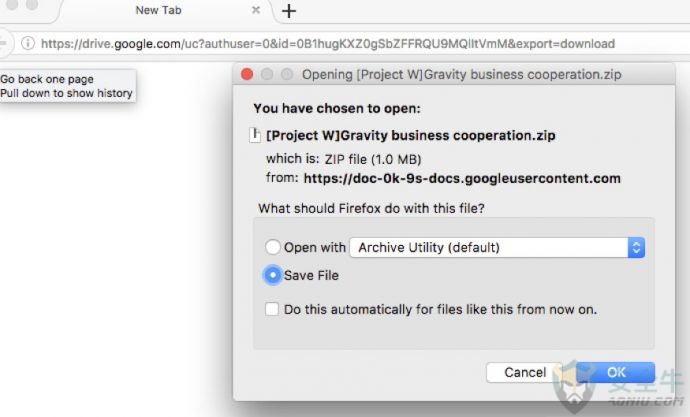

我们注意到有多个UBoatRAT种变来自Google Drive云盘。据我们分析,并不是所有的链接都是有效的,但有些链接(包括下面的链接)是有效的。

从Google Drive云盘下载

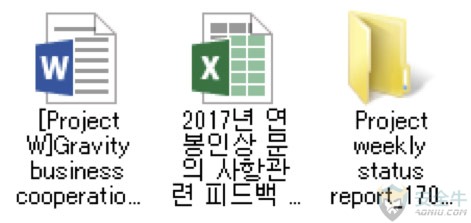

压缩文件托管于Google Drive云盘,其中包含了恶意可执行文件,这些文件伪装成文件夹或Microsoft Excel电子表格。UBoatRAT的最新变种于7月下旬或者更晚的时间发布,伪装成Microsoft Word文档文件。

UBoatRAT伪装样本

在执行操作时,UBoatRAT会在被入侵的机器上检查以下两个条件:

- 检测虚拟化软件,如VMWare,VirtualBox或QEmu

- 从网络参数获取域名

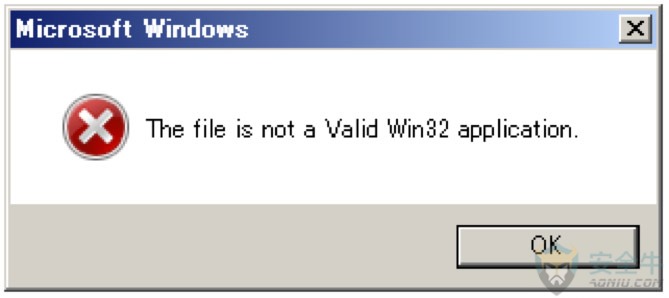

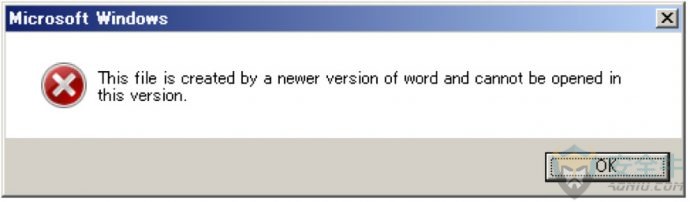

如果木马程序检测到有虚拟环境存在或无法获取域名,就会显示以下虚假错误信息提示并退出。

虚假错误信息提示

否则,UBoatRAT将自己复制为C: programdata svchost.exe,创建C: programdata init.bat并执行bat文件。然后显示以下信息提示并退出。

安装后的虚假错误信息提示

BITS持续传输

UBoatRAT通过使用微软后台智能传输服务(BITS)实现持久性。 BITS是一种在机器间传输文件的服务。虽然使用该服务最著名的应用程序是Windows Update,但其他应用程序或用户也可以使用该组件。

C2通信和后门指令

UboadRAT 背后的攻击者将C2地址和目标端口隐藏在Github上的一个文件中,使用如下URL:https://raw.githubusercontent[.]com/r1ng/news/master/README.md

UBoatRAT使用自定义命令和控制协议与攻击者的服务器进行通信。恶意软件在有效载荷或指令的顶部放置字符串"488"(十六进制中的0x34,0x38,0x38),并使用简单的XOR密码,用静态密钥0x88加密整个缓冲区。这样的话网络负载总是以0xBC,0xB0,0xB0进行启动。

"488"标记

借助静态密钥对”48

没有评论:

发表评论