【国际资讯】Uber为5700万份数据向黑客买账!

简介

本周,Uber的CSO(首席安全官)和他的助理因他们的恶劣行为被解雇:在去年Uber遭遇了大规模的数据泄露,泄露数据包括5700万司机与乘客的信息,而这件事则被当时的CSO以向黑客付款10万美元破财消灾的方式压制了下去。

数据泄露发生在去年十月份,包括5000万Uber用户的姓名、邮箱、电话号码和700万Uber司机的个人信息以及60万份美国司机驾驶证号码。不过Uber声称社会保障号、信用卡信息、交通地理信息等其他数据并未泄露。

在这次意外事件发生时,Uber正与美国监管调查部门就侵犯隐私问题进行谈判。Uber现在说它有法律义务去向监管部门和驾驶证号码被窃取的司机报告黑客事件,然而,当时Uber只是向黑客付钱请他们删除数据并将数据泄露消息雪藏。Uber声称这些信息从未被黑客利用,但他们拒绝透露黑客的身份。

"这一切本不该发生的,我也不想为此找借口。"9月新上任的CSO Dara Khosrowshahi在一次邮件声明中说:"我们正试着改变这一局面。"

纽约司法部长Eric Schneiderman的发言人Amy Spitalnick说,在星期二Uber发布声明后,他们启动了关于此次黑客入侵事件的调查。与此同时,Uber还因此次泄露事件被顾客要求进行集体诉讼。

近些年黑客已经成功入侵了不少大型公司。Uber此次大规模泄露事件相比Yahoo、MySpace、Target、Anthem、Equifax等黑客入侵事件来说并不算严重,但值得我们注意的是他们极端的问题处理方式:隐藏消息,而不是公之于众。这是Khosrowshahi从前辈Travis Kalanick手中继承Uber后最近的一次丑闻。

Uber声称,公司合伙人之一、前CEO Kalanick在去年十一月――也就是事件发生一个月之后得知了这个消息。而当时Uber正牵扯到和纽约司法部长之间关于数据泄露问题的官司中。同时他们还在和联邦贸易委员会就处理顾客信息问题进行协商谈判。但Kalanick拒绝对此事件进行评论。

黑客攻击过程

黑客攻击过程如下:两个攻击者访问了Uber软件工程师的私有Github仓库并用从中拿到的登录凭证登录到了公司用来处理计算任务的亚马逊Web服务账户上,并在这个账户的数据中发现了乘客和司机的信息。接下来就是已知的勒索过程了。

Uber的回应

各州和联邦的法律都有要求公司在敏感数据泄露发生时要通知用户和政府部门。Uber表示它有义务通知驾驶证信息被泄露的司机用户,但可惜当时并没有做到。

Khosrowshahi表示:"在意外发生之后,我们立刻采取了行动以确保数据安全并关闭了个人的非授权访问权限。我们也改进了安全措施并加强了对云存储账户的控制。"

Uber自从2009年建立起就纷争不断,一直处于违反规定的漩涡之中。它至少已经牵扯到了五项刑事调查之中,包括贿赂、非法软件、争议定价以及关于知识产权的不当竞争。除此之外,它还面临十余起民事诉讼。伦敦以及部分政府已经禁止了它们的服务,认为Uber公司行事不顾后果。

早在2016年1月,纽约司法部长已经就2014年的数据泄露未披露事件对Uber处以了2万美元罚金。在去年的攻击发生后,Uber就一直在与联邦贸易委员会协商隐私数据处理问题,同时也在和黑客谈判。在三个月前,Uber终于与联邦贸易委员会谈妥,但并未承认自己的错误行为且未告知对方此次攻击事件。

Uber的新CEO说他的目标是改变Uber目前的现状,他在星期二的时候第一次向纽约司法部长以及联邦贸易委员会通知了去年的攻击事件,同时要求Sullivan辞职并解雇了他的一个高级律师Craig Clark。他们还未对此事做出评论。

Khosrowshahi在邮件声明中说:"我无法抹掉过去的错误,但我可以代表Uber的每个员工表示,我们将从过去的错误中吸取教训。"

Uber公司调查发现,他们的首席法务官对此事并不知情。她的替代者将于周三上任并对此事做简短说明。

Kalanick在六月时因投资者压力被迫辞掉CEO职位,投资者认为他把公司置于严重的风险中。Uber同时招聘了国家安全机构的前法律总顾问Matt Olsen,希望他能帮助公司重建安全队伍,还请隶属于FireEye公司的Mandiant来协助调查这起事件。

Uber最终声明并没有证据表示此次事件的泄露数据被黑客利用,并将为信息被泄露的司机提供免费的信息保护监控服务。

本文由 安全客 翻译,转载请注明"转自安全客",并附上链接。

原文链接:https://www.bloomberg.com/news/articles/2017-11-21/uber-concealed-cyberattack-that-exposed-57-million-people-s-data

黑客技术官网地址:http://www.hackdig.com/

【漏洞预警】Samba UAF(CVE�C2017�C14746)和内存泄露漏洞(CVE�C2017�C15275)

0x00 事件描述

Samba作为Linux和UNIX系统上实现SMB协议的一个免费软件,在*nix领域有很广泛的应用场景。

2017年9月,360 Gear Team的安全研究员(连一汉,胡智斌)发现Samba SMB1协议存在UAF漏洞,影响Samba 4.0.0之前的版本,漏洞编号为CVE-2017-14746。

2017年11月21日,RedHat官方披露了CVE-2017-15275,该漏洞可造成内存泄露,攻击者可以精心构造恶意请求发送到受影响版本的服务器,可获取内存中的敏感数据。

SMB官方已于2017年11月21日针对上述两个漏洞发布更新包以及patch。

360CERT强烈建议使用Samba软件的用户尽快进行安全更新。

0x01 事件影响面

影响等级

漏洞风险等级较高,影响范围较广

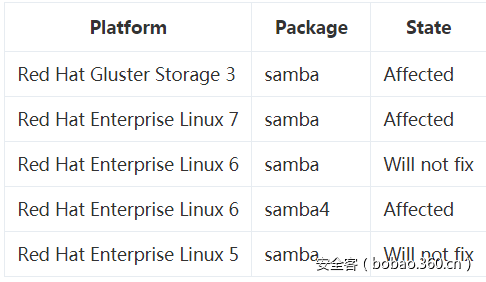

影响版本和产品

CVE-2017-14746:

All versions of Samba from 4.0.0 onwards.

CVE-2017-15275:

All versions of Samba from 3.6.0 onwards.

修复版本

Samba 4.7.3, 4.6.11 and 4.5.15

0x02 漏洞详情

CVE-2017-14746:

Samba SMB1协议存在use after free漏洞,可以通过重新分配的堆指针来控制堆上的信息,攻击者可能通过该漏洞对SMB服务器进行攻击。

CVE-2017-15275:

在Samba v3.6.0 会造成堆内存信息泄漏,其中服务器分配的堆内存可能在未经清除的情况下返回给客户机。

官方表示没有已知的与此相关联的漏洞,但是未清除的堆内存可能包含先前使用的数据,可能有助于攻击者通过其他方法危及服务器。未清除的堆内存可能包含的密码哈希值或其他高价值数据。

0x03 修复方案

1、针对CVE-2017-14746和CVE-2017-15275,强烈建议所有受影响用户,及时更新官方补丁,或者更新到已修复版本。

补丁地址:http://www.samba.org/samba/security/

2、针对CVE-2017-14746,可以使用SMB2协议,在smb.conf的[global]里设置"server min protocol = SMB2_02",并重启smbd。 需要注意的是这可能导致之前的用户无法连接到服务器。

0x04 时间线

2017-09-19 Qihoo 360 GearTeam 报告CVE-2017-14746漏洞

2017-11-21 RedHat披露漏洞收录入库,SMB发布对应安全更新

2017-11-22 360CERT发布预警通告

0x05 参考资料

没有评论:

发表评论