之前在暗网市场上活跃一时的"黑领主(DarkOverlord)"黑客团伙如今又犯案了,这次的受害者是西园资本投资银行,若不支付赎金,将面临数据被泄风险。

最近,一家加利福尼亚州投资银行,西园资本银行,深受威胁侵害――黑客团伙渗漏了他们的数据库。黑客组织名为"黑领主",宣称若不支付赎金,就将继续公开银行的敏感信息。

信息已被泄露

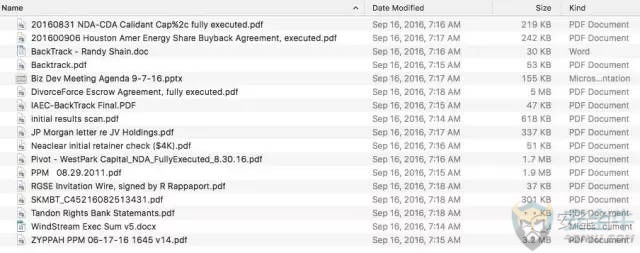

然而,作为该团伙没在虚张声势的证明,部分文件已被公开,其中就包括该银行5位客户的社会安全号。被公开的信息中还包括有保密条款、股票发行、某些演示文档和保密合同。

该团伙提供的样本数据的截图

事后审查中,黑客之所以能侵入,是因为其网络安全中存在漏洞。这让西园资本银行的网络可以经由不同IP地址远程访问。

英特尔致力于监测暗网的的FlashPoint,发布了一份关于样本数据的深度分析报告。报告显示,该数据高度敏感,且与以下机构相关:

西园资本 – 业务发展会议议程

- SC FB 控股有限责任公司 – Facebook安全私募发行

- Calidant Capital 有限责任公司 – 保密/防欺诈协议

- 休斯顿美国能源公司 – 股份回购协议(代理)

- AgION有限责任公司 – 董事背景和信誉调查

- DivorceForce有限责任公司 – 证券销售托管协议

- 美国亚洲娱乐股份有限公司 – 董事背景和信誉调查

- JV控股有限责任公司 – 来自摩根大通银行的推荐信

- Pivot制药公司 – 保密/防欺诈协议

- 罗仕证券 – 承销商邀请渠道

- TroyGould律所 – 法律文件

- 坦登数字公司股票转让权代理 – 银行声明

- WindStream技术公司 – 执行投资摘要

- Zyppah公司 – 私募备忘录

Flashpoint的研究人员称:报告发布时,西园资本银行是否遵从了罪犯的要求以保护剩余客户尚未可知;但是,Flashpoint将继续密切关注事情进展,并及时发布相关消息。

攻击背后的原因

据黑客自己透露,该攻击是因为他们的一份提案被西园银行CEO理查德・拉帕珀特拒绝的结果。黑客声称,该提案包含了对拉帕珀特先生十分有利的慷慨商业提议。然而,他拒绝了该提案,因此"黑领主"就诉诸于网络攻击了。不过,如果拉帕珀特先生想要保护他的公司的话,黑客们仍愿意坐下来进行谈判。

除非另有情况,否则若要黑客们停止继续他们的行动,需要付出将近100万美元的赎金。在Pastebin网站的一份声明中,该黑客团伙写道:

"我们准备发布美国洛杉矶西园资本银行的一些文档。西园资本是提供全面投资和证券经纪服务的公司,其CEO理查德・拉帕珀特无礼拒绝了我们真挚优雅的商业提案,因而我们不得不这么做。"

这次攻击并非"黑领主"的处女秀,之前"黑领主"曾以770比特币的总价,出售美国医疗保险数据库中689000名患者的信息。

黑客技术官网地址:http://www.hackdig.com/

不久前,安全专家布鲁斯・施奈尔指出:国家支持的黑客正在通过对主干网提供商进行精心策划的分布式拒绝服务(DDoS)攻击,来探测互联网赖以生存的基础设施;他们的目的,很可能是想在有需要的时候能搞摊互联网。

"这让我想起美国的冷战计划:高空飞机飞掠苏联境内,迫使苏联防空系统启动,探测标绘出苏联防空实力。"施奈尔说道。

独立网络安全顾问奥兰多・斯科特-考利认为,施奈尔的类比是合理的,尽管标绘一个国家的网络防御比窥探防空设施要难得多。

侦察别国防御能力并不容易。由于我们都想弄清对方的数字导弹发射仓是什么样子的,更多更喧嚣的此类探测活动指日可待。

戴尔・德鲁(照片所示),一层网络提供商 Level 3 Communications 首席安全官,承认DDoS攻击正变得越来越严重,但他并不认为攻击者就是国家支持的黑客。

他说:"Level 3 观察到DDoS攻击在规模和复杂度上的提升。250 Gbps 的攻击都很常见,而且只会越来越大型。随着网络安全界和黑帽子掌握越来越多的互联网和威胁生态系统知识,攻击复杂性也一直在增加。"

Level 3 对付DDoS攻击的手段,是流量过滤与威胁情报的组合。他们收集攻击源头、攻击方式和计算机沦陷方式的数据,并共享这些信息。

"互联网基础设施提供商需要考虑大量的弹性和互联性,无论是自身网络,还是与其他提供商或根域名服务器运营商之间的对等点。"

"这是试图提供低延迟和高可靠性访问的艺术――我们很自然地将之设计成可迅速从直接攻击中恢复。"

Level 3 所用技术之一,就是 BGP FlowSpec 协议。该协议用于防护大规模DDoS攻击,或者重定向特定流量到数据中心或过滤器。该技术正被大型网络设备公司,比如思科和Junip,以及主干网提供商,如 Level 3 所采纳,作用是使这些公司能够快速响应DDoS攻击。

德鲁说:"如果有人攻击我们的网络,我们有能力在网络边缘使用带FlowSpec的全网高级过滤和清除功能,确保攻击在第一个侵入点就被消灭,不会进入到网络深层。"

Level 3 用带FlowSpec的主干网实现IP过滤,然后通过路由流量到其全球清除中心来实现细粒度的过滤。鉴于当前全球威胁态势,与其他提供商共享信息正变得越来越重要。

Level 3 与其他一层ISP(互联网服务提供商)共享信息交换以快速识别对全球互联网生态系统的威胁,并进行技术协作,对抗这些威胁。

另外,围绕威胁态势,业内正兴起一股对话和协作的良好风潮。大多数业内公司都想要让互联网、客户都更加安全。但即使有了这些计划、技术投资和情报共享,Level 3 还是每年都在见证最坏的威胁情况。

过去几年,攻击流量变得更加复杂,消耗更多带宽。如此,威胁只会愈加增长和演进。然而,如果能够继续投资威胁情报和威胁研究,我们就可以开始追踪这些坏人的活动,以及,最重要的,他们的动机。只要知道他们想要什么,以及为什么想要,安全界就能在防护上略胜一筹。

德鲁说:"去年我们缓解了一场 400 Gbps 的攻击,这个假期可能会有更大型的攻击出现。我认为业界需要专注协作,进行威胁研究,这样才可能在对抗中占据优势。"

德鲁没说错。就在他说出此言后不久,另一家ISP,OVH,就惨遭 1 Tbps 的DDoS攻击袭击。

斯科特-考利对德鲁的话评价道:"Level 3 的防御能力听起来令人印象深刻,他们明显从大量细节层面在对这些大规模的、国家支持的攻击进行思考。"

"我们已经见证了戴尔提及的DDoS攻击频率――9月底OVH报告了 1 Tbps DDoS攻击。所以,戴尔的预测是准确的,这个问题只会越来越糟。"

鉴于我们对攻击者能力的无知,很难估算防御能力要达到多少才足够。

斯科特-考利说:"我对这些疑似国家支持的探测和取模攻击最大的担心在于,只要有足够的数字'火力',即便准备最充分的国家、提供商或企业,都可能被搞断线。"

"这些国家支持的探测攻击,不仅仅为了确定我们的防护到底有多好,还想探查我们在面对某种程度的断网时的反应――有没有多种路由?故障切换?恢复能力?一旦攻击者知道我们所有的路由配置,同时予以袭击以有效切断连接就成为了可能。"

相关阅读

百G带宽已是常事 主机托管提供商OVH竟遭1Tbps拒绝服务攻击

黑客技术官网地址:http://www.hackdig.com/

没有评论:

发表评论